Memcached超大型DRDoS攻击 中国电信云堤与绿盟科技联合报告揭露真相(2)

扫一扫

分享文章到微信

扫一扫

关注99科技网微信公众号

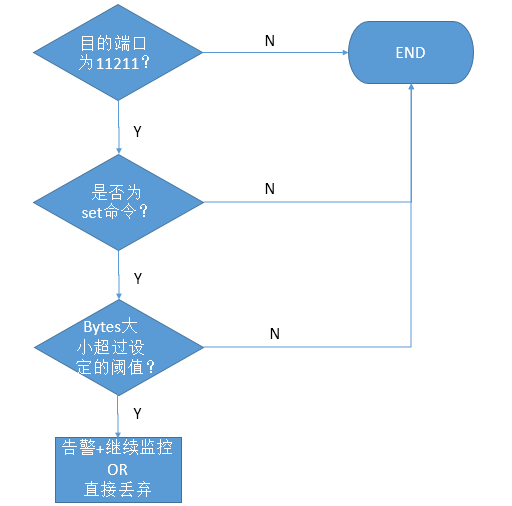

攻击的形成过程为我们提供了一个很好的预警思路,安全产品可针对Memcached的key-value配置进行检测,在Memcached系统被利用成为攻击源之前就进行拦截。检测流程如下,技术建议详见报告。

Memcached攻击流量清洗

面对如此大规模、大范围的DDoS攻击威胁,所有网络安全节点都应该加强防范,从攻击防护和外发清洗两方面入手,充分保障基础设施和业务流量的安全。针对此攻击,我们提供如下防护建议,技术建议详见报告。

运营商。运营商及IDC处于网络上游,拥有强大的带宽资源,是攻击最直接的受害者,也是防护的第一道屏障。运营商能够灵活控制路由策略和防护策略进行快速过滤。

企业用户。企业用户通常贴近服务终端,熟悉掌握自身业务流量特点,策略配置更加明确,灵活性强。

Memcached系统防护加固

对于正在使用Memcached系统的用户,为了避免被攻击者利用,使Memcached成为攻击源,对外发起攻击流量,影响自身系统性能,我们提供如下几点建议。

1)在边界网络设备上配置URPF策略,过滤外发的虚假源IP报文;

2)在Memcached系统前进行深度检测,直接过滤报文特征中set key 0 900 64000的第三个字段过大的数据包,这样做可以在Memcached系统被修改利用成为攻击源前进行拦截;

3)对Memcached服务进行安全检查,查看Memcached服务是否监听UDP端口。查找Memcached进程,查看是否有-l参数,如果没有则默认为0.0.0.0。若Memcached服务不需要监听UDP,禁用UDP。详情参考Memcached官方文档:

https://github.com/memcached/memcached/wiki/ConfiguringServer#udp

关注99科技网科技资讯公众号(itbear365 ),每天推送你感兴趣的科技内容。

声明:本文仅为传递更多网络信息,不代表99科技网观点和意见,仅供参考了解,更不能作为投资使用依据。

99科技网:http://www.99it.com.cn